挖矿大理石识别

带你了解“地质云” ——智能识别矿物系统中国地质

2021年4月22日 — 你可以通过自己拍照或上传相册图片至地质云系统,经过对比分析处理,实现对矿物、岩石的实时“刷脸识别”。目前,该系统可以快速识别100类矿物,识别精度达70%以上。 已确认的矿物图像2024年3月29日 — 矿物识别是高光谱遥感技术优势之一,已在地质矿产领域取得了显著应用效果。随着光谱分辨率的不断提高,高光谱遥感矿物识别逐渐从识别矿物种类向矿物亚类 高分五号高光谱影像矿物精细识别 遥感学报针对国内现有挖矿行为检测识别技术的准确性不高,缺少具体挖矿行为证据等问题,提出了一种基于网络流量的挖矿行为检测识别模型和多维度挖矿指纹特征提取方法,该模型通过 基于网络流量的挖矿行为检测识别技术研究 百度学术2022年1月23日 — 聚焦于矿石勘探和将矿石破碎筛分后的皮带运输两个环节,系统总结了深度学习技术在矿石图像处理中的主要应用,包括矿石分类、粒度分析和异物识别等任务,并分门别类地梳理了完成以上三大任务的 基于深度学习的矿石图像处理研究综述 USTB

)D`ERF`389RMI4.jpg)

基于深度学习特征提取的岩石图像矿物成分分析

采用深度学习方法进行岩石识别,收集15种常见岩石的图像数据,基于卷积神经网络构建岩石识别深度学习模型,达到63%的识别准确率。 分析岩石识别结果,白云岩、灰岩和大理 2023年4月14日 — 该模型采用基于签名的深度包检测技术,结合动态威胁情报,建立了挖矿协议的状态机模型,对报文进行深度包分析,以识别挖矿协议,在校园网出口实现挖矿流 基于深度流量分析的挖矿行为检测与实践 UESTC2021年6月16日 — 自主研发多项基于X射线的工业无损检测技术和方案,广泛应用于煤矿、食品、汽车等行业的质量检测以及环保资源、矿石等分类和回收。公司在光学、精密机械 36氪首发 开发全矿种都能用的X射线光谱AI算法,智能选矿 2021年6月28日 — 岩性识别作为人工智能和大数据在地质工程细分领域的实践应用方向, 可以为相关人员野外地质工作提供有效助力。为了更好地促进岩性识别在专业领域的应用, 通过对巢湖北部山区的岩石图像采集、数据预处 基于岩石图像深度学习的多尺度岩性识别 CUG

.jpg)

基于岩石图像深度学习的岩性自动识别与分类方法

2017年6月1日 — 为了提高识别精确度,对准确率较低的岩石图像进行截取,分别取其中的3张图像加入训练集进行再训练,增加与测试图像具有相同模式的训练样本;在新的模型中,对3张图像进行二次检验,测试概率值均 2023年6月18日 — 矿石是 Minecraft 120 中最重要的方块之一。它们位于主世界和下界的地下深处,储存着珍贵的地球材料 矿石是 Minecraft 120 中最重要的方块之一。它们位于主世界和下界的地下深处,储存着珍贵的地球材料,这些材料可以以多种方式使用,对玩家Minecraft 120 矿石分布说明 AMK Station China2021年11月23日 — 引言 对于企业机构和广大网民来说,除了面对勒索病毒这一类威胁以外,其往往面临的另一类广泛的网络威胁类型就是感染恶意挖矿程序。恶意挖矿,就是在用户不知情或未经允许的情况下,占用用户终 深度解析恶意挖矿攻击:现状、检测及处置手册 知乎2021年12月8日 — 挖矿木马在进行挖矿时,会对矿池进行DNS查询和IP连接。通过对比收集的公开矿池域名和IP,在木马进行网络连接的时候可以有效告警。当然,这样不能检测连接私有矿池的挖矿木马,但是对连接公开矿池的挖矿木马具有很好的检测能力。虚拟货币挖矿检测与防御 知乎

技术干货丨如何运用AI技术精准识别挖矿木马 腾讯云

2021年10月9日 — 不久前,腾讯安全科恩实验室高级安全研究员唐祺壹,以“BinaryAI: 用AI方法识别挖矿木马”为主题,从挖矿木马的发展趋势与威胁、BinaryAI的原理与机制以及BinaryAI如何识别挖矿木马等维度出发,为各行业用户提供基于AI技术的挖矿木马识别解决方 2021年11月18日 — 矿程序,防护和避免感染恶意挖矿程序,奇安信威胁情报中心整理了如下针对 挖矿活动相关的现状分析和检测处置建议。 本文采用QA的形式向企业机构人员和个人网民介绍其通常关心的恶意 挖矿攻击的相关问题,并根据阅读的人群分为企业篇和个人篇。深度解析恶意挖矿攻击: 现状、检测及处置手册2022年2月11日 — 中国计算机学会 OPPO 北京市经信局 华为 国家电投 蚂蚁金服 国家电网 腾讯 中国气象局 京东 航天科工集团 平安产险 鹏城实验 虚拟货币“挖矿”行为识别 数据集 DataFountain摘要: 针对国内现有挖矿行为检测识别技术的准确性不高,缺少具体挖矿行为证据等问题,提出了一种基于网络流量的挖矿行为检测识别模型和多维度挖矿指纹特征提取方法,该模型通过对Stratum,Getwork等矿池协议的指令特征提取分析,能够高效准确地实现对挖矿行为的自动检测识别,并提炼出多维度的挖矿 基于网络流量的挖矿行为检测识别技术研究 百度学术

.jpg)

基于网络流量的挖矿行为检测识别技术研究 arocmag

2022年3月31日 — 针对国内现有挖矿行为检测识别技术的准确性不高、缺少具体挖矿行为证据等问题,提出了一种基于网络流量的挖矿行为检测识别模型和多维度挖矿指纹特征提取方法,该模型通过对Stratum、Getwork等矿池协议的指令特征提取分析,能够高效准确地实现对挖矿行为的自动检测识别,并提炼出多维度的挖 2023年8月30日 — 本发明涉及异常用电检测技术领域,尤其涉及挖矿用户识别方法、系统、设备和介质。背景技术越来越多的人企图通过挖矿获利,然而,挖矿行为本身会消耗大量电力资源,导致大量电力资源被浪费。目前大型矿场已经基本消失,但仍存在大量小型矿场伪装成正常电网用户从事挖矿活动牟利,如何 一种挖矿用户识别方法、系统、设备和介质与流程 X技术网2023年8月30日 — 3避免点击链接或下载未知文件: 挖矿程序通常通过电子邮件或消息中的恶意链接或附件进行传播。 在社交网络上。打开链接或从未知来源下载文件时请务必小心。 识别计算机上挖矿程序的来源 有时,发现计算机性能缓慢或资源使用量突然增加可能会令人沮 如何知道我的电脑是否被挖矿 ️摘要: 针对加密货币矿工采用加密手段进行挖矿的行为,本文搭建加密挖矿流量分析环境,针对加密挖矿流量特征进行分析,提取挖矿流量在统计和时序方面的特征以及数据包特征参数进行建模,使用Bagging算法对模型进行训练,形成一种有效检测模型,实验结果表明,取得了较好的识别效果加密挖矿识别 一种基于流量特征的加密挖矿行为检测识别方法 百度学术

基于网络特征的挖矿识别技术解析 知乎

2023年2月10日 — 挖矿机程序运用计算机强大的运算力进行大量运算,由此获取数字货币。越来越多的攻击者利用各种手段和技术,入侵存在安全漏洞的设备、服务器等具备不同运算能力的计算设备。对于被植入挖矿程序的 摘要: 随着加密货币的兴起,恶意挖矿在全球肆虐,成为国家整治的重点,而挖矿木马不断进化,以各种方式规避当前主流的挖矿监测手段为解决这一问题,提出一种AI算法,基于运营商DNS流量,AAA日志和挖矿威胁情报数据,自动识别挖矿行为和矿工通过模型训练和结果分析,选择使用GMM和Bisecting Kmeans混合模型 基于DNS流量分析识别加密货币矿工的研究和实现 百度学术2021年6月22日 — 我们的行为检测方法,将前3个行为,包括“挖矿主机登记行为”、“矿池采用‘miningnotify’方法给挖矿主机分配挖矿任务的行为”和“挖矿主机使用账号和密码登录矿池的行为”,看做紧密顺序触发的行为,在预设的时间段内接连顺序发生这3种行为任务是挖矿木马植 基于行为检测的挖矿木马检测技术的研究和有效实践 2022年11月4日 — 一般挖矿病毒或者挖矿的脚本,不会直接在程序内部把矿池服务器写死,灵活性很差,一旦和程序绑定的IP被封禁了,挖矿病毒就白植入了,而是写入域名的方式,通过dns请求,获得矿池 IP 地址,再对矿池地址发起挖矿和其他行为。挖矿病毒流量特征分析 FreeBuf网络安全行业门户

虚拟货币挖矿检测与防御 知乎

2021年11月18日 — 挖矿木马在进行挖矿时,会对矿池进行DNS查询和IP连接。通过对比收集的公开矿池域名和IP,在木马进行网络连接的时候可以有效告警。当然,这样不能检测连接私有矿池的挖矿木马,但是对连接公开矿池的挖矿木马具有很好的检测能力。虚拟货币“挖矿”行为识别比赛数据挖矿识别数据集飞桨AI Studio星河社区2024年7月18日 — [MC]1201挖矿与砍杀2玩法大致介绍(包括装备使用等,多P ) Golddan狗蛋儿 47万 4 挖矿与砍杀前期教程 星野爱桃 64万 22 地球3攻略(7)亡灵法师篇 浣熊肝游戏 44万 109 MC挖矿与砍杀最新图文攻略:快速入门,基础已做完,以后补充2023年3月1日 — 另外,矿工在工作时,切换稿子会重置挖矿cd。切换稿子也同样会消耗稿子数量。哪怕是初级稿子切换成初级稿子,也会消耗数量,重置cd。只要稿子在,挖矿就在继续,不管你矿工在不在。矿工在不在的区别只是,有了矿工,产量会高一点。【竹林】解忧小村落 关于采矿场(挖矿)掉落铜矿/银矿

恶意文件分析系列Xmrig家族挖矿病毒分析(第二篇)

2023年2月7日 — Hi,我是观宇战队的kenant,今天继续为大家分享恶意文件分析系列文章,第二篇我们通过一个案例了解Xmrig家族挖矿病毒。一、挖矿病毒简介 挖矿病毒是一种运行在”受害“主机,进行虚拟货币挖取的病 2022年1月21日 — 虚拟货币“挖矿”行为每年可能消耗全球多达13489太瓦时的电力,相当于中国3亿家庭一年所耗费的电量。为有效防范处置虚拟货币“挖矿”活动盲目无序发展带来的风险隐患,助力实现碳达峰、碳中和目标,通 能源大数据子赛道——虚拟货币“挖矿”行为识别摘要: 本发明公开了一种基于流量特征识别挖矿程序的方法及系统,所述方法包括如下步骤:步骤S1,镜像待检测网络流量,提取协议流量;步骤S2,根据提取的协议流量,检测流量的具体网络传输包是否存在挖矿通信协议封装的网络传输数据包;步骤S3,于识别出存在挖矿通信协议封装的网络传输数据包,根据该 一种基于流量特征识别挖矿程序的方法和系统 百度学术2022年2月13日 — 一、挖矿主机特征CPU接近100%二、常见病毒名称kinsingkdevkswapd0 三、执行操作指令找到进程ps ef grep kinsing 2 执行删除 kill 9 ${PID} 3 找到病毒文件 find / name "kinsing*" 4 执行删除 rm 挖矿病毒识别与清理 知乎

.jpg)

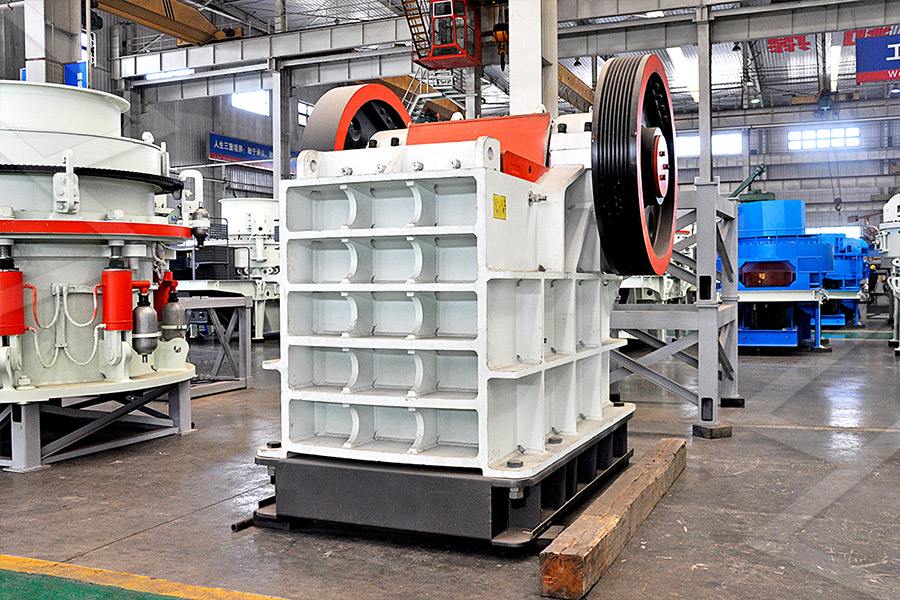

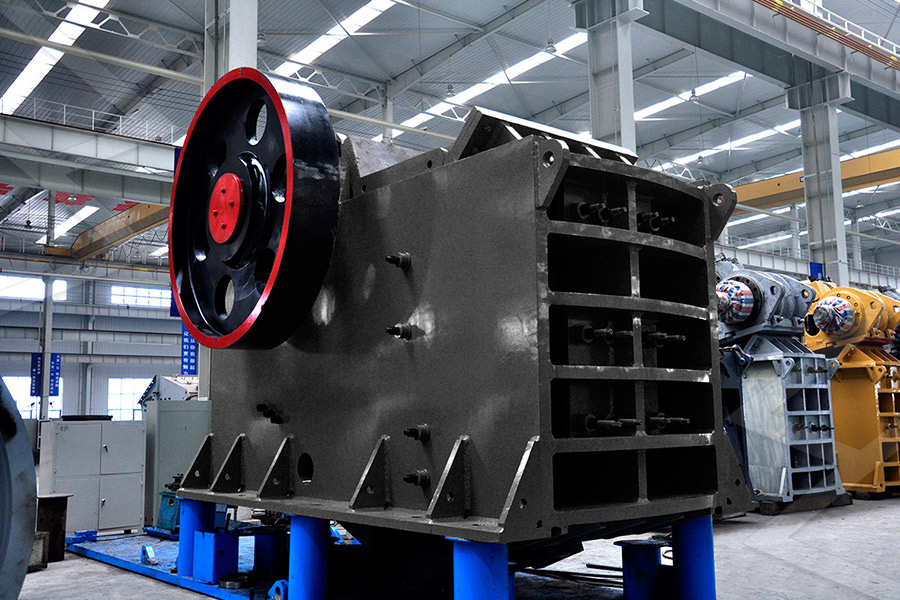

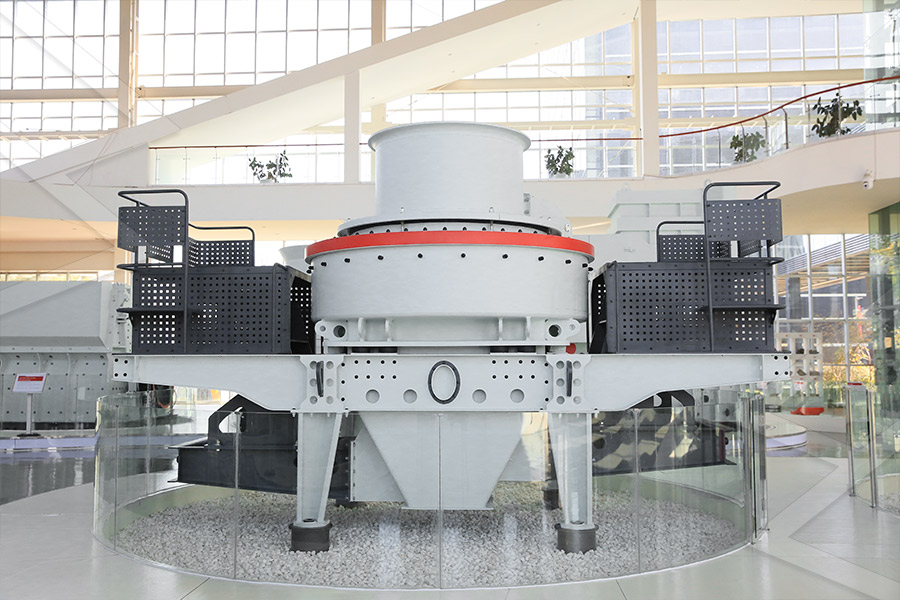

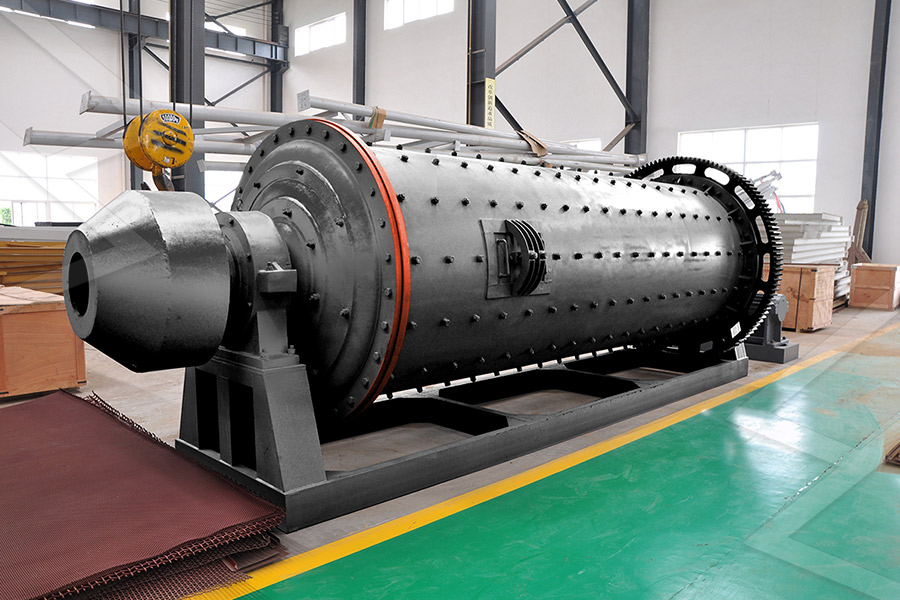

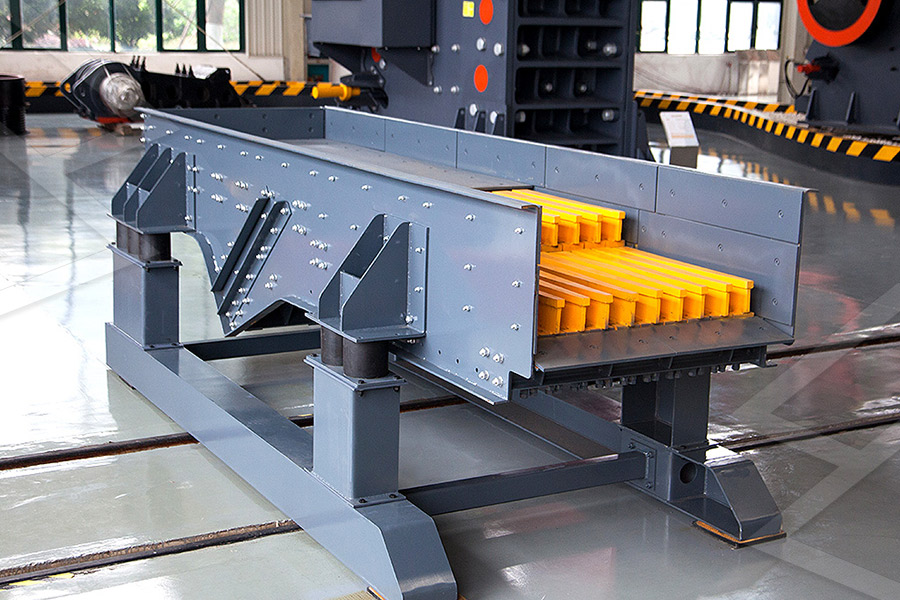

挖矿设备CAD图纸全套挖矿设备CAD图库素材免费下载3d

3d溜溜网挖矿设备CAD图纸素材集:精选各类的挖矿设备CAD图纸和图库素材,提供全套挖矿设备CAD图纸素材免费下载,包括CAD 添加本地素材,AI智能识别 整理,随时随地用 团队协作资源共享,云端存储备份不丢失 查看更多 2020年8月28日 — 在本文中,我们将阐述为什么NiceHash Miner无法识别您的显卡。 显卡识别分为下列三种层面: 层是系统识别, 第二层是Windwos操作系统识别, 第三层NiceHash Miner识别。 如果某层识别未能完成,则显卡无法被识别,且同时下一层也无法被如何解决显卡未被识别的情况? NiceHash2024年3月26日 — 1 前言在最近研究僵尸网络漏洞传播过程中发现的恶意传播链接,并根据链接下载样本落地进行分析。最终该样本被确认为挖矿病毒。此病毒由于在分析的过程中c2尚且存活,并且是由漏洞传播入口获取到的样本,因此此样本的攻击链非常完整,便进行了落地分 深入剖析:一次完整攻击链下的挖矿木马分析与应急响应处置 2022年12月3日 — 之前服务器莫名重启,然后火绒什么都查不到,专杀也认不出通过进程,抓取到一个可疑链接IP 15010776227然后就把IP加入黑名单中。后面也在mssql里面 找到一些触发器( 挖矿病毒行为识别不到 ,火绒安全软件挖矿病毒行为识别不到 动态防御问题反馈 火绒安全软件

.jpg)

用AI方法识别挖矿木马 腾讯产业互联网学堂

近年来,挖矿木马呈明显增长的趋势,而传统的检测识别方法又存在局限性。那么,有没有什么办法,可以有效识别挖矿木马?9月24日,腾讯安全科恩实验室高级安全研究员唐祺壹将从挖矿木马的发展趋势与威胁、BinaryAI的原理与机制,以及BinaryAI如何识别挖矿木马等方面,为我们讲解基于AI技术的挖 2024年3月10日 — 挖矿过程基本原理挖矿过程如何看待挖矿 区块链是金融科技(Fintech)领域的一项基础性的创新。 作为新一代分布式记账(Distributed Ledger Technology,DLT)系统的核心技术,区块链被认为在金融、物联网、商业贸易、征信、资产管理等众多领域都拥有广泛的应用前景。比特币 —— 初露锋芒的区块链 挖矿过程 《区块链技术 2020年3月28日 — 2、露天矿山构成三要素 台阶:把矿岩划分成一定厚度的水平分层,在开采过程中各工作水平在空间上构成了阶梯状。每个阶梯称为台阶,其高度成为台阶高度。台阶坡面:台阶朝向采空区一侧的倾斜面。 最全露天矿知识,矿山人都收藏了! 知乎2023年9月7日 — 摘要:随着加密货币的兴起,恶意挖矿在全球肆虐,成为国家整治的重点,而挖矿木马不断进化,以各种方式规避当前主流的挖矿监测手段。 为解决这一问题,提出一种 AI算法,基于 运营商 DNS流量、AAA日志和挖矿威胁情报数据,自动识别挖矿行为和矿 基于DNS流量分析识别加密货币矿工的研究和实现 网络安全

根据火绒查杀数据发现 挖矿病毒的套路都在这里 知乎

2020年7月27日 — 门罗币、比特币等虚拟货币的应用兴起,令挖矿病毒(可利用计算机资源获取虚拟货币)的活动和传播变得猖獗。而企业作为终端聚集地,早已成为挖矿病毒入侵利用的主要对象。根据今年上半年火绒服务 这篇综合文章涵盖了比特币挖矿的所有关键要素。 了解它的工作原理、采矿所需的计算机能力等。个加密货币, 比特币 ,于 2009 年首次亮相。它与一种称为区块链的技术一起工作,该技术将一系列加密的数字块连接成一条链,因此得名。比特币挖矿 所需的计算能力 + 工作原理 HashDork2018年10月13日 — 因为现在的挖矿没有之前挖矿那么简单了,越到后面,挖矿就变得越难,也就是运算更为复杂,就需要更多的设备和电力来支持“矿机”工作。 不过因为越来越来难挖,挖到的数量越来越少,比特币等电子货币的价值也随时可能变大。路由器“挖矿”是什么原理?你的路由器可能被用来“挖矿”!2022年7月9日 — 面向虚拟货币挖矿过程中私有协议流量检测识别需求,提出面向未知挖矿行为通信协议流量的自动化识别方法。改进Ngram报文格式分割算法和字典树正则表达式生成算法,实现私有协议特征签名自动化生成,对明文通信的挖矿流量进行精确匹配;基于经典加密流量分类模型,改进基于流交互特征的 基于自动化私有协议识别的挖矿流量检测

快戳!一文读懂如何与挖矿病毒说“拜拜”!澎湃号政务澎湃

2022年3月24日 — 为有效防范及处置虚拟货币挖矿活动盲目无序发展带来的风险隐患,助力实现碳达峰、碳中和目标,2021年9月开始,国家多个部门联合发布了《关于整治虚拟货币“挖矿”活动的通知》和《关于进一步防范和处置虚拟货币交易炒作风险的通知》,要求加强虚拟货币2022年6月6日 — 波西亚时光大理石在哪1、大理石哪里有呢?其实大理石的矿在你家附近就有2、一般这种大石头里面大理石几率会比较大点3、但这种大石头需要你升级过你的镐子后才能开采,没有的话只会浪费体力4、在存口右边的石头堆上是比较多的,建议有波西亚时光大理石在哪挖最多? 百度贴吧2022年7月9日 — 面向虚拟货币挖矿过程中私有协议流量检测识别需求,提出面向未知挖矿行为通信协议流量的自动化识别方法。改进Ngram报文格式分割算法和字典树正则表达式生成算法,实现私有协议特征签名自动化生成,对明文通信的挖矿流量进行精确匹配;基于经典加密流量分类模型,改进基于流交互特征的 基于自动化私有协议识别的挖矿流量检测 2023年6月18日 — 矿石是 Minecraft 120 中最重要的方块之一。它们位于主世界和下界的地下深处,储存着珍贵的地球材料 矿石是 Minecraft 120 中最重要的方块之一。它们位于主世界和下界的地下深处,储存着珍贵的地球材料,这些材料可以以多种方式使用,对玩家Minecraft 120 矿石分布说明 AMK Station China

.jpg)

深度解析恶意挖矿攻击:现状、检测及处置手册 知乎

2021年11月23日 — 引言 对于企业机构和广大网民来说,除了面对勒索病毒这一类威胁以外,其往往面临的另一类广泛的网络威胁类型就是感染恶意挖矿程序。恶意挖矿,就是在用户不知情或未经允许的情况下,占用用户终 2021年12月8日 — 挖矿木马在进行挖矿时,会对矿池进行DNS查询和IP连接。通过对比收集的公开矿池域名和IP,在木马进行网络连接的时候可以有效告警。当然,这样不能检测连接私有矿池的挖矿木马,但是对连接公开矿池的挖矿木马具有很好的检测能力。虚拟货币挖矿检测与防御 知乎2021年10月9日 — 不久前,腾讯安全科恩实验室高级安全研究员唐祺壹,以“BinaryAI: 用AI方法识别挖矿木马”为主题,从挖矿木马的发展趋势与威胁、BinaryAI的原理与机制以及BinaryAI如何识别挖矿木马等维度出发,为各行业用户提供基于AI技术的挖矿木马识别解决方 技术干货丨如何运用AI技术精准识别挖矿木马 腾讯云2021年11月18日 — 矿程序,防护和避免感染恶意挖矿程序,奇安信威胁情报中心整理了如下针对 挖矿活动相关的现状分析和检测处置建议。 本文采用QA的形式向企业机构人员和个人网民介绍其通常关心的恶意 挖矿攻击的相关问题,并根据阅读的人群分为企业篇和个人篇。深度解析恶意挖矿攻击: 现状、检测及处置手册

FYEFEPS2HDZ49G5Z0[B.jpg)

虚拟货币“挖矿”行为识别 数据集 DataFountain

2022年2月11日 — 中国计算机学会 OPPO 北京市经信局 华为 国家电投 蚂蚁金服 国家电网 腾讯 中国气象局 京东 航天科工集团 平安产险 鹏城实验 摘要: 针对国内现有挖矿行为检测识别技术的准确性不高,缺少具体挖矿行为证据等问题,提出了一种基于网络流量的挖矿行为检测识别模型和多维度挖矿指纹特征提取方法,该模型通过对Stratum,Getwork等矿池协议的指令特征提取分析,能够高效准确地实现对挖矿行为的自动检测识别,并提炼出多维度的挖矿 基于网络流量的挖矿行为检测识别技术研究 百度学术2022年3月31日 — 针对国内现有挖矿行为检测识别技术的准确性不高、缺少具体挖矿行为证据等问题,提出了一种基于网络流量的挖矿行为检测识别模型和多维度挖矿指纹特征提取方法,该模型通过对Stratum、Getwork等矿池协议的指令特征提取分析,能够高效准确地实现对挖矿行为的自动检测识别,并提炼出多维度的挖 基于网络流量的挖矿行为检测识别技术研究 arocmag2023年8月30日 — 本发明涉及异常用电检测,尤其涉及挖矿用户识别方法、系统、设备和介质。背景技术: 1、越来越多的人企图通过挖矿获利,然而,挖矿行为本身会消耗大量电力资源,导致大量电力资源被浪费。一种挖矿用户识别方法、系统、设备和介质与流程 X技术网